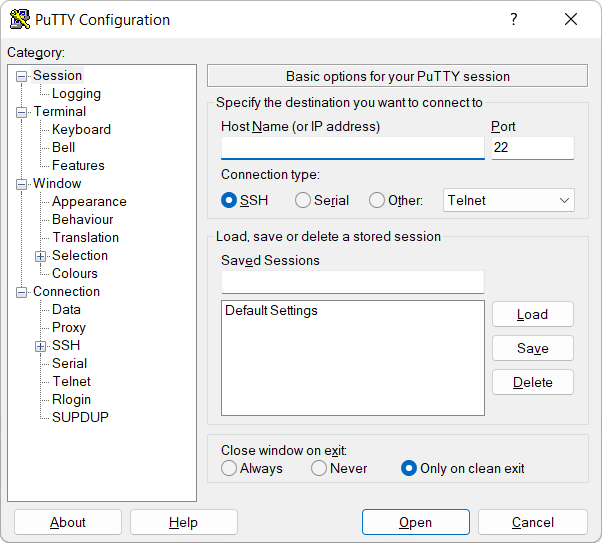

Versie 0.81 van PuTTY is beschikbaar gekomen. PuTTY is een van de populairste telnet- en ssh-clients, waarmee het mogelijk is om een computer over een beveiligde verbinding op afstand te beheren. Oorspronkelijk was het programma alleen beschikbaar voor Windows, maar er zijn tegenwoordig ook clients voor de diverse Unix-platforms. Wegens een probleem wordt Windows-gebruikers aangeraden eerst de oude versie te verwijderen. De changelog voor deze uitgave kan hieronder worden gevonden.

Versie 0.81 van PuTTY is beschikbaar gekomen. PuTTY is een van de populairste telnet- en ssh-clients, waarmee het mogelijk is om een computer over een beveiligde verbinding op afstand te beheren. Oorspronkelijk was het programma alleen beschikbaar voor Windows, maar er zijn tegenwoordig ook clients voor de diverse Unix-platforms. Wegens een probleem wordt Windows-gebruikers aangeraden eerst de oude versie te verwijderen. De changelog voor deze uitgave kan hieronder worden gevonden.

Changes in version 0.81:

- Security fix for CVE-2024-31497: NIST P521 / ecdsa-sha2-nistp521 signatures are no longer generated with biased values of k. The previous bias compromises private keys.

:strip_exif()/i/2005130098.png?f=thumbmedium)